Windows Update 接管让攻击者重新利用已修补的漏洞 媒体

微软对安全漏洞的应对与挑战

关键要点

微软认为,如果攻击者已经拥有管理权限,则内核级代码执行不会被视为重大漏洞。SafeBreach 研究人员提出微软的定义可能导致系统暴露于自定义 rootkit 的风险,未能考虑管理权限或恶意软件对安全机制的影响。降级攻击也称为版本回退攻击利用系统更新漏洞,迫使系统回退到易受到攻击的旧版本。微软正在开发安全更新,以抵消这些风险,同时需经过广泛测试以确保兼容性和客户保护。微软通常假设,如果攻击者拥有管理员权限,则内核级代码执行不会越过定义的安全边界,因此不会被视为需要立即修复的关键漏洞。在 10 月 26 日的博文中,SafeBreach 的研究人员指出,微软的狭义定义使得系统更容易受到自定义 rootkit 的攻击,这些 rootkit 可以中和安全控制,因为它们没有考虑到管理员或具有管理员权限的恶意软件破坏关键的安全机制。

研究人员指出,虽然微软在加强内核安全方面已取得显著进展,防止管理员权限的滥用,但内核组件的降级能力却不幸地简化了内核的破坏方式。

我们感谢 SafeBreach 识别和负责任地报告此漏洞所做的工作,并正在积极开发缓解措施,以保护免受这些风险,同时遵循包括彻底调查和更新开发在内的广泛程序,确保最大程度地保护客户,同时降低操作中的干扰。 微软的发言人如此说道。

Sectigo 的高级研究员 Jason Soroko 解释说,研究人员展示了攻击者如何利用这一忽视,通过 Windows 更新过程降级关键系统组件,有效地禁用重要的安全功能,例如驱动程序签名强制DSE和基于虚拟化的安全VBS。

“虽然管理员享有合法的高级访问权限,但他们仍然受到某些限制,例如 DSE 和 VBS,这些限制旨在防止未授权代码在内核级别运行。” Soroko 表示。

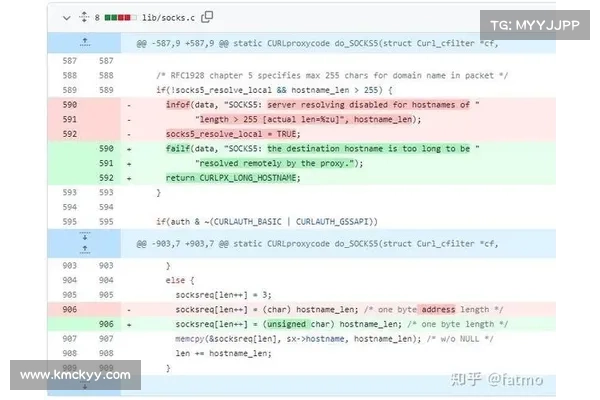

根据 SafeBreach 的研究人员,降级攻击的设计目的是将免疫的、完全更新的软件恢复到旧版本。这样的攻击使恶意行为者可以利用之前已修复/打补丁的漏洞,从而妨害系统并获得未授权访问。通过这种降级能力,SafeBreach 发现了 CVE202421302,一种影响整个 Windows 虚拟化堆栈的特权升级漏洞。

SafeBreach 进一步解释称,CVE202438202即 Windows 更新接管能力仍然对组织构成重大威胁,因为它可以复活“这是不安全的边界”ItsNotASecurityBoundaryDSE 绕过。这一 DSE 绕过允许攻击者加载未签名的内核驱动程序,使他们能够部署自定义 rootkit,中和安全控制,隐藏进程和网络活动,保持隐蔽。

Jim Edwards Keeper Security 的工程高级总监指出,这一最新发现突显了网络安全中攻防对抗的游戏,尽管防御措施在演变,但攻击者的战术亦在不断变化。Edwards 表示,尽管微软在加固 Windows 内核方面取得了显著进展,但熟练的攻击者仍然寻找绕过这些防护措施的方法,例如我们在 Windows 更新的降级攻击中所见。

外网加速npv下载通过欺骗系统安装关键组件的易受攻击版本,拥有管理员权限的攻击者可以悄无声息地绕过安全措施,而使更新的系统看似完全打过补丁。” Edwards 说。 “零信任安全模型和特权访问管理可以通过实施严格的身份验证和授权,帮助降低这些风险,即使是对管理员。”

微软发言人还补充说,正在开发安全更新,将撤销过时、不打补丁的 VBS 系统文件,以减轻这一威胁。由于阻止如此大量的文件的复杂性,需要经过严格测试以避免集成故障或回归。同时,微软表示,已于 10 月 15 日发布了安全更新 [CVE202438202](https//useast2protectionsophoscom/d=checkpointcom